Заходим на домен контроллер dc1.polygon.local под учетной записью ekzorchik (входит в группу Domain Admins), далее открываем оснастку Group Policy Management:

Start – Control Panel – Administrative Tools — Group Policy Management

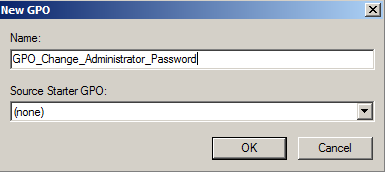

Известно, что все рабочие станции у нас располагаются в контейнере IT, вот на него и создадим групповую политику и назовём ее GPO_Change_Administrator_Password:

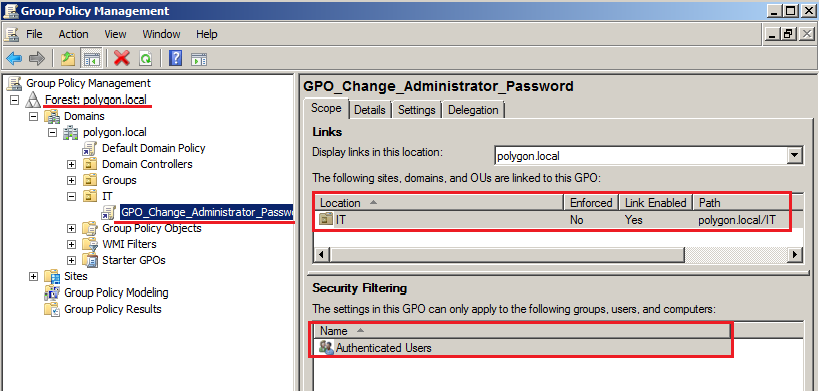

И так перед нами шаблон политики, применяемый на контейнер IT и распространяющийся на Authenticated Users (Пользователи прошедшие проверку).

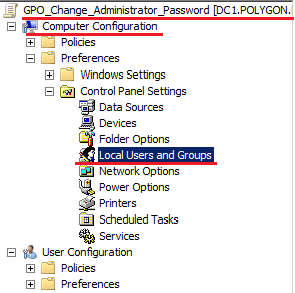

Открываем политику на редактирование:

“Computer Configuration” – “Preferences” – “Control Panel Settings” – “Local User and Groups”

через меню «Action» выбираем «New» -> «Local User».

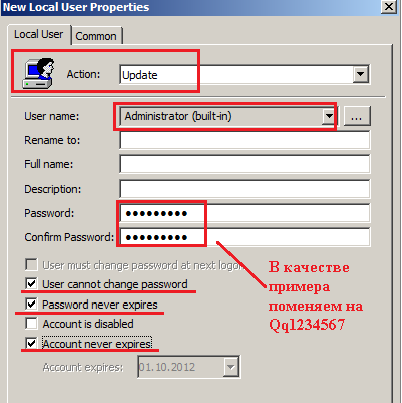

Перед вами появится окно «New Local User Properties» в нём и будем настраивать пароль и другие опции.

Выставляем следующие параметры, как указано у меня на скриншоте ниже:

Action – выставляем Update

User name – выбираем Administrator (built-in), это выберет локального администратора, даже если он был переименован.

Password – <новый_пароль_который_нужно_назначить> (В качестве примера это будет Qq1234567).

Confirm Password – подтверждаем новый пароль еще раз (Qq1234567).

User cannot change password – Запрещаем учетной записи Administrator менять самому себе пароль.

Password newer expires – Пароль никогда не истекает.

Account never expires – Аккаунт никогда не истекает.

Политика настроена, нажимаем Apply и Ok, после закрываем оснастку управления «Group Policy Management”.

Теперь необходимо дождаться когда рабочие станции входящие в контейнер IT произведут перезагрузку либо на рабочих станция сделать gpupdate /force для форсированного применения политики и также перезагрузить компьютер.

В качестве эксперимента будет выступать рабочая станция под управлением Windows 7: W7X64.gksm.local.

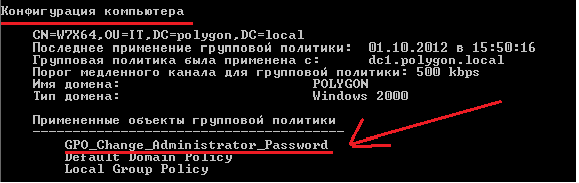

Смотрим какие политики применялись на эту рабочую станцию:

C:\Users\ekzorchik>gpresult /scope computer /R

Конфигурация компьютера

————————

CN=W7X64,OU=IT,DC=polygon,DC=local

Последнее применение групповой политики: 01.10.2012 в 15:50:16

Групповая политика была применена с: dc1.polygon.local

Порог медленного канала для групповой политики: 500 kbps

Имя домена: POLYGON

Тип домена: Windows 2000

Примененные объекты групповой политики

—————————————

GPO_Change_Administrator_Password

Default Domain Policy

Local Group Policy

Также скриншот:

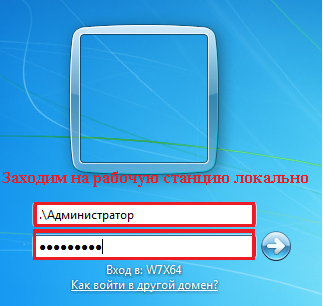

Заходим на рабочую станцию локально:

В поле Пользователь: вводим .\Администратора

, чтобы зайти на доменную рабочую станцию локально, нужно поставить точку, а потом символ слеша, пример «.\<login>”.

Пароль: Qq1234567 (данный пароль указывали в политике)

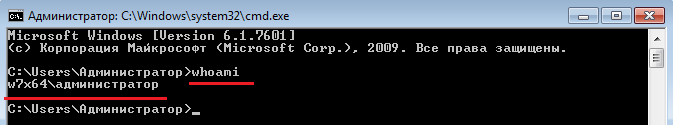

С перенастроенным паролем попадаем в локальную станцию:

Проверяем под кем мы сейчас залогинены в системе:

whoami

События отражающие изменение пароля на локальную учётную запись:

Пуск — Панель управления — Администрирование — Просмотр событий — Журналы Windows – Безопасность и применив фильтр текущего журнала по Event ID = 4738

ниже лог события отвечающего за изменение пароля локальной учётной записи в системе

Имя журнала: Security

Источник: Microsoft-Windows-Security-Auditing

Дата: 01.10.2012 15:50:20

Код события: 4738 – обратите внимание на коды, в последствии по ним можете осуществлять поиск при расследывании.

Категория задачи:Управление учетными записями

Уровень: Сведения

Ключевые слова:Аудит успеха

Пользователь: Н/Д

Компьютер: W7x64.polygon.local

Описание:

Изменена учетная запись пользователя.

Субъект:

Идентификатор безопасности: система

Имя учетной записи: W7X64$

Домен учетной записи: POLYGON

Идентификатор входа: 0x3e7

Целевая учетная запись:

Идентификатор безопасности: W7x64\Администратор

Имя учетной записи: Администратор

Домен учетной записи: W7x64

Измененные атрибуты:

Имя учетной записи SAM: Администратор

Отображаемое имя: <значение не задано>

Основное имя пользователя: –

Домашний каталог: <значение не задано>

Домашний диск: <значение не задано>

Путь к сценарию: <значение не задано>

Путь к профилю: <значение не задано>

Рабочие станции пользователя: <значение не задано>

Последний пароль задан: 01.10.2012 15:50:20

Срок действия учетной записи истекает: <никогда>

Идентификатор основной группы: 513

Разрешено делегировать: –

Старое значение UAC: 0x210

Новое значение UAC: 0x210

Управление учетной записью пользователя: –

Параметры пользователя: –

Журнал SID: –

Часы входа: Все

По сравнению с групповыми политиками на базе домене под управлением Windows Server 2003 нет больше нужды писать скрипты, а это существенный плюс при администировании сетевой инфраструктуры в компании. Всё работает так как и должно быть. На этом собственно всё, результат достигнут, удачи!!!