Задача: после установки системы зашифровать домашний каталог

В прошлой заметке я показывал, как создать шифрованный каталог и как им пользоваться в повседневности, но что если Вам этого показалось мало и Вы захотели сделать со всеми каталогами своего профиля, т. е. Директорией /home/<username>

В рассматриваемой заметке я использую рабочий стол Gnome Classic в системе Ubuntu 12.04.5 Desktop amd64

Ниже практические действия для решения поставленной задачи с разбором всех шагов.

Устанавливаю пакет ecryptfs-utils (см предыдущую заметку, как поставить последнюю актуальную версию пакета) и cryptsetup в систему из репозитариев прописанных по умолчанию:

ekzorchik@udesktop:~$ sudo apt-get install ecryptfs-utils cryptsetup -y

Далее создаем новую учетную запись с правами по аналогии с текущем пользователем профиль которого хотим зашифровать:

ekzorchik@udesktop:~$ sudo useradd alektest -b /home -m -U -s /bin/bash

ekzorchik@udesktop:~$ sudo passwd alektest

Enter new UNIX password: 712mbbddr@

Retype new UNIX password: 712mbddr@

passwd: password updated successfully

ekzorchik@udesktop:~$ sudo usermod -a -G sudo alektest

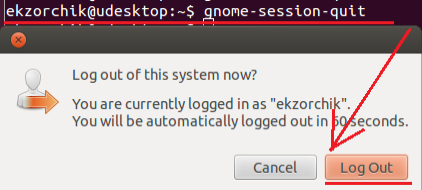

Далее делаю Log Out, чтобы после зайти под новой учетной записью:

либо так:

Либо так:

ekzorchik@udesktop:~$ ps -ef | grep gnome-session

1000 1319 1266 0 22:10 ? 00:00:00 gnome-session –session=gnome-fallback

1000 1378 1319 0 22:10 ? 00:00:00 /usr/bin/ssh-agent /usr/bin/dbus-launch –exit-with-session gnome-session –session=gnome-fallback

1000 1382 1 0 22:10 ? 00:00:00 /usr/bin/dbus-launch –exit-with-session gnome-session –session=gnome-fallback

1000 13263 1823 0 22:29 pts/0 00:00:00 grep –color=auto gnome-session

ekzorchik@udesktop:~$ kill -9 1319

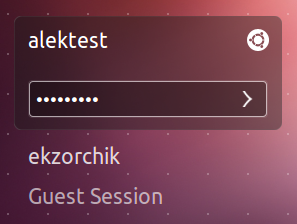

После авторизуюсь в системе уже под учетной записью alektest:

Открываю консоль: Ctrl + Alt + T и ввожу команду на указание, что нужно закриптовать пользовательский профиль учетной записи ekzorchik, в процессе понадобиться указать пароль от учетной записи ekzorchik:

alektest@udesktop:~$ sudo ecryptfs-migrate-home -u ekzorchik

INFO: Checking disk space, this may take a few moments. Please be patient.

INFO: Checking for open files in /home/ekzorchik

lsof: WARNING: can’t stat() fuse.gvfs-fuse-daemon file system /home/alektest/.gvfs

Output information may be incomplete.

Enter your login passphrase [ekzorchik]: 712mbddr@

После того, как команда выше отработает завершает текущий сеанс учетной записи alektest делая Log Out одним из способов выше по заметке.

Далее вхожу в систему под учетной записью ekzorchik и вызвав консоль командной строки добавляю парольную фразу на восстановление в будущем если понадобиться:

ekzorchik@udesktop:~$ ecryptfs-add-passphrase

Passphrase: 612mbddr@

Inserted auth tok with sig [30431054af12b3d7] into the user session keyring

Далее также зашифрую swap раздел:

ekzorchik@udesktop:~$ sudo ecryptfs-setup-swap

[sudo] password for ekzorchik: 712mbddr@ – повышение прав на использование возможностей привилигированных команд, по сути переход на запуск от учетной записи root.

WARNING:

An encrypted swap is required to help ensure that encrypted files are not leaked to disk in an unencrypted format.

HOWEVER, THE SWAP ENCRYPTION CONFIGURATION PRODUCED BY THIS PROGRAM WILL BREAK HIBERNATE/RESUME ON THIS SYSTEM!

NOTE: Your suspend/resume capabilities will not be affected.

Do you want to proceed with encrypting your swap? [y/N]: y

INFO: Setting up swap: [/dev/sda5]

WARNING: Commented out your unencrypted swap from /etc/fstab

* Stopping remaining crypto disks… * cryptswap1 (stopped)… [ OK ]

* Starting remaining crypto disks… * cryptswap1 (starting)..

* cryptswap1 (started)… [ OK ]

INFO: Successfully setup encrypted swap!

По окончании перезагружаю систему:

ekzorchik@udesktop:~$ sudo reboot

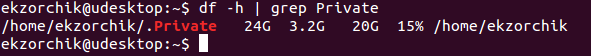

Как только система загрузилась проверяем, что смонтировано в системе:

ekzorchik@udesktop:~$ df -h | grep Private

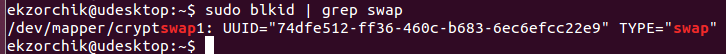

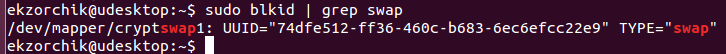

теперь по отношению к swap разделу:

Отлично я добился своего, теперь можно удалить бекапную директорию /home/ekzorchik.random:

ekzorchik@udesktop:~$ sudo rm -rf /home/ekzorchik.MVqMJi9A

и конечно же уже больше не нужной учетной записи alektest:

ekzorchik@udesktop:~$ sudo userdel alektest

ekzorchik@udesktop:~$ sudo rm -rf /home/alektest

Вот собственно и всё, теперь Ваши файлы в полной защищенности,

я бы строил рубеж защиты своих данных следующими способами:

- Ставлю пароль на Bios (Как поставить пароль на вход в Bios советую обратиться к документация поставляемой на материнскую плату при физическом использовании как компьютера или ноутбука, обычно это в момент загрузки нажать клавиши F2 или Del)

- Ставлю пароль на запуск системы посредством загрузчика grub

- Создаю зашифрованный раздел

- Шифрую свой пользовательский профиль посредством ecryptfs

На этом пока приостановлюсь, в следующих заметках моего блога я конечно же буду рассматривать и другие способы, некоторые объединять с уже существующими, а от некоторых избавляться. А пока все, до встречи, с уважением автор блога — ekzorchik.