А сегодня я разберу, как поднять VPN туннель с использование протокола L2TP+IPsec до домашнего Mikrotik (2011UiAS-2HnD, MikroTik RouterOS 6.34.4). Хоть и разницы по большей части как разворачивать VPN доступ с использование протокола PPTP по сравнению с протоколом L2TP не много, все же стоит остановиться и на этом и дополнить еще одним уровнем безопасности задействовав технологию IPSec. Почему я одну как можно подумать тему рассматриваю с использование различных протоколов, а затем, чтобы на основе поставленной задачи иметь различные варианты посредством которых можно решить задачу надёжно и безопасно, т. е. Имея опыт практики.

Сперва действия проделываю на домашнем микротике.

Определяем диапазон адресов VPN-пользователей:

winbox — IP&MAC — IP — Pool — Add

Name: vpn_pool

Address: 192.168.199.1-192.168.199.10

Next Pool: none

На заметку: Лучше для клиентов vpn использовать отдельную адресацию. Так проще отделять одних от других.

Теперь настраиваю профиль для конкретного туннеля:

winbox — IP&MAC — PPP — Profiles — Add

вкладка: General

Name: l2tp_profile

Local Address: 192.168.199.1

Remote Address: указываю созданный ранее пул адресов для VPN-пользователей

Change TCP MSS: yes

вкладка: Protocols

Use MPLS: default

Use Compression: default

Use Encryption: default

вкладка: Limits

Only one: default

Теперь создаю пользователей VPN соединения:

winbox — IP&MAC — PPP — вкладка Secrets — Add

Name: vpn_user1

Password: что-то сложное, к примеру хеш (

aollo@system:~$ sha512sum /etc/passwd

653c28cb0462506d008b1eebc2709a1c642aaac92514e1f570

8de5d29a37f90e5b7f89db27b3b2a2b9dfadf39fc015e9a37

529065d1f292214e4d947766f2335 /etc/passwd), т. е. Копируем всю строку длинной череды символов в данное поле

Service: l2tp

Profile: l2tp_profile

Теперь активирую L2TP сервер:

winbox — IP&MAC — PPP — вкладка Interface, нажимаю на L2TP Server

Enabled: отмечаю галочкой

Max MTU: 1450

Max MRU: 1450

Keepalive Timeout: 30

Default Profile: l2tp_profile

Authentication: нужно отметить только mschap2

Use Ipsec: отмечаю галочкой

IPSec Secret: (это не пароль пользователя, а предварительный ключ, который надо будет указывать на клиентах в дополнение к логину/паролю). Его создаем по такому же принципу как и пароль на пользователя. Создайте специализированные файлы на основе которых получите хеш и используете его как пароль,

aollo@system:~$ sha512sum /etc/hosts

28dbc89a5bed3e20e9ecbd4e177d028ffcfa47412e8

3d245335e4c8fef12940ce65f8c7738688272f0d98

3ffd7ca9525d4f1071aaf4b757cc88c4ae2954e5942 /etc/hosts

После сохраняем внесенные изменения: Apply — Ok

Настройками выше я разобрал, как создать туннель для передачи данных и включить IPSec, а ниже я покажу как настроить параметры IPSec.

winbox — IP&MAC — IP — IPSec — вкладка Groups

здесь создана дефолтная группа с именем default удаляем ее и создаем новую с именем к примеру: ipsec_policy_group1

winbox — IP&MAC — IP — IPSec — вкладка Peers

ничего не делаю, т. к. все настройки заблокированы, просто проверяю что указано.

winbox — IP&MAC — IP — IPSec — вкладка Proposals, здесь указан дефолтный профиль

внутри него отмеченные параметры должны быть следующими:

Name: default

Encr. Algorithms: 3des, aes-256 cbc, aes-256 ctr

Lifetime: 00:30:00

PFS Group: mod1024

После сохраняем внесенные изменения: Apply — Ok

Теперь нужно настроить фаервол для работы:

winbox — IP&MAC — IP — Firewall — Add

вкладка General:

- Chain: input

- Protocol: udp

- Any. Port: 1701, 500, 4500

вкладка Action:

- Action: Accept

и еще одно правило

вкладка General:

- Chain: input

- Protocol: ipsec-esp

вкладка Action:

- Action: Accept

winbox — IP&MAC — IP — Firewall — вкладка NAT, нажимаю Add

вкладка General:

- Chain: srcnat

- Src. Address: 192.168.199.0/24

- Out. Interface: ether1-gateway

вкладка Action:

- Action: masquerade

и поднять данное правило в самый верх

На заметку: также не забываем поднять данные правила выше всех запрещающих правил:

Отлично работы на Mikrotik удаленного офиса (дома) произведены, теперь нужно в шагах разобрать действия которые нужно сделать чтобы удаленно подключиться, все дальнейшие действия произвожу на Windows 7 SP1 Professional

Пуск — Панель управления — Центр управления сетями и общим доступом — Настройка нового подключения или сети — Подключение к рабочему месту — Использовать мое подключение к Интернету (VPN)

Интернете-адрес: <внешний_статический_адрес> или аналог DynDNS но от Mikrotik <уникальный идентификатор>.sn.mynetname.net

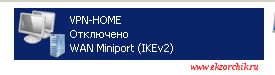

Имя местоназначения: VPN-HOME

Разрешить использовать это подключение другим пользователя: отмечаем галочкой

Далее указываю настройки аутентификации к рабочему месту:

Пользователь: vpn_user1

Пароль: хеш от sha512sum /etc/passwd

Запомнить этот пароль: отмечаю галочкой

После нажимаю «Подключить», подключение не пройдет будет ошибка: Сбой подключения с ошибкой 691 — и это хорошо, затем нажимаю на «Все равно создать это подключение», подключение создалось и располагается в

Пуск — Панель управления — Центр управления сетями и общим доступом — Изменение параметров адаптера

Выделяю данный адаптер и в его свойства вношу корректировки:

Вкладка «Безопасность»

Тип VPN: L2TP Ipsec VPN

отмечаю пункт: Разрешить следующие протоколы и выставляю значение: → Протокол Microsoft CHAP версии 2 (MS-CHAP v2)

после нажимаю «Дополнительные параметры», отмечаю пункт:

Для проверки подлинности использовать предварительный ключ: вставляю сюда полученный хеш от выполнения команды: sha512sum /etc/hosts

После нажимаем «ОК», и через правый клик мышью по созданному соединению VPN-HOME выбираю пункт меню «Подключить» – Подключение

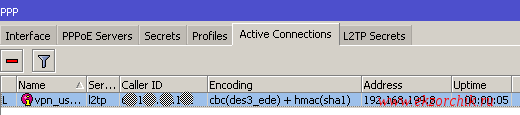

и подключение успешно проходит, все внутренние ресурсы я вижу и мой домашний микротик также видит мое успешно подключение:

Работает, я даже в этом и не сомневался, нужно было просто почитать что же это все такое и как настраивается, посмотреть самостоятельно все настройки, а уже потом просто сесть и сделать. Хочу заметить что пароли генерируемые таким образом уникальны и подобрать их будет не возможно, только Вам должно быть известно на основе каких файлов они были сгенерированы. Остальные же пусть ломают голову. Пока я завершу данную заметку, здесь мне сказать пока нечего, до встречи, с уважением автор блога — ekzorchik.