В Windows имеется система Аудита, позволяющая отслеживать и журналировать информацию о том, когда, кем и с помощью какой программы были удалены документы. По умолчанию, Аудит не задействован — слежение само по себе требует определённый процент мощности системы, а если записывать всё подряд, то нагрузка станет слишком большой. Тем более, далеко не все действия пользователей могут нас интересовать, поэтому политики Аудита позволяют включить отслеживание только тех событий, что для нас действительно важны.

Система Аудита встроена во все операционные системы Microsoft Windows NT: Windows XP/Vista/7, Windows Server 2000/2003/2008.

Для настройки аудита сначала необходимо через локальную (доменную) политику включить аудит за объектами. Делается это следующим образом:

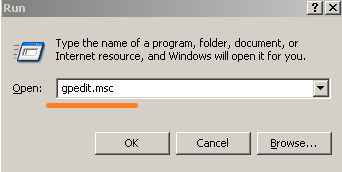

Открываем меню Выполнить «Alt + F2» и набираем gpedit.msc

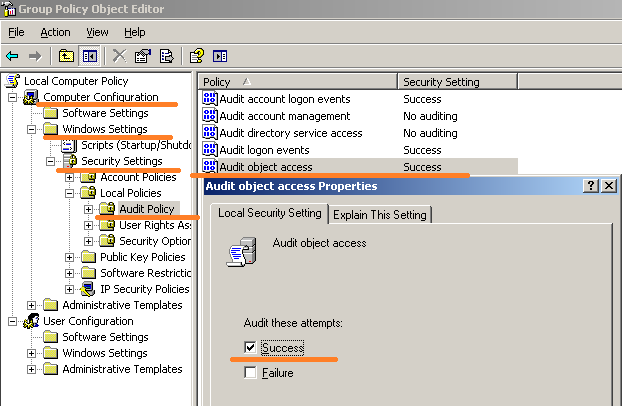

Перед нами консоль настройки, как к компьютеру, так и к пользователю. Настраивать будет применительно к компьютеру. Создадим или уже есть каталог с файлами. К примеру, назову его shara.

C:\shara

Включим аудит – Local Computer Policy – Computer Configuration – Windows Settings – Security Settings – Local Policies – Audio Policy – Audit object Access (поставить ) – Success.

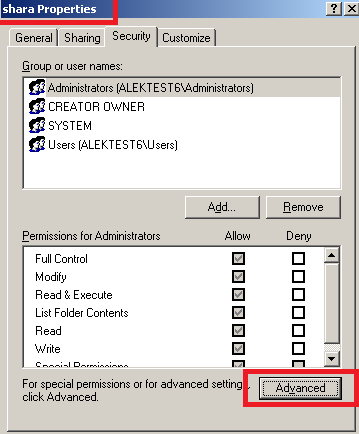

Далее переходим в свойства папки:

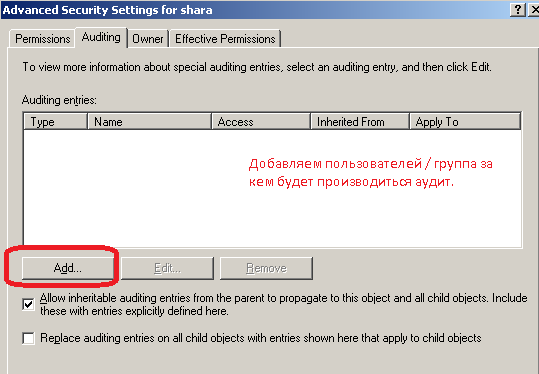

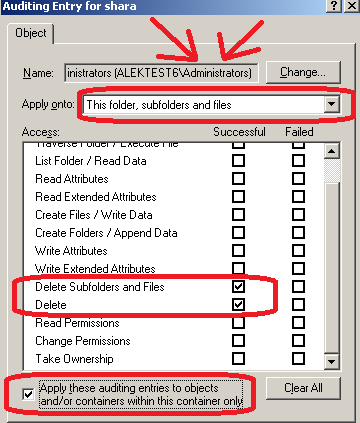

C:\shara = Properties – Security – Advanced – Auditing – Add и добавляем пользователей / группу за которой будет производить аудит. В данном примере я, буду рассматривать аудит на Администраторов, которые могут создавать/удалять папки и все внутри.

Добавляем пользователей / группа за кем будет производиться аудит.

При добавлении за кем, будем производить аудит настраиваем, что будем мониторить. В моем случае – это удаление подпапок и файлов.

Поставим галочку, чтобы мониторить только конкретный объект в этом каталоге shara.

Применяем настройки – Ok – Apply.

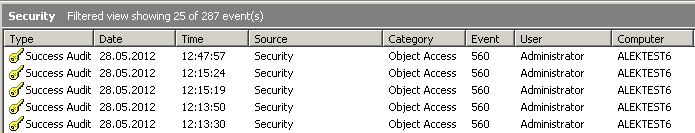

События аудита будут отображаться с кодом EventID 560 (Object Access) в журнале Security. Событий может стать довольно много, поэтому также следует отрегулировать размер журнала Security (Безопасность), в который они будут записываться. Для этого выполните команду Start → Run → eventvwr.msc. В появившемся окне вызовите свойства журнала Security и укажите следующие параметры:

- Maximum Log Size = 65536 KB (для рабочих станций) или 262144 KB (для серверов)

- Overwrite events as needed.

Данные цифры следует устанавливать только на основе своего опыта.

Следует понимать, что не каждое удаление означает удаление. Например удаление документов является частью механизма нормальной работы программ Microsoft Office при Сохранении.

Как анализировать полученные данные аудита Server 2003.???

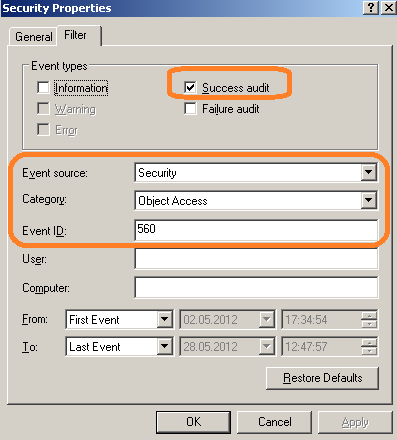

Нажмите Start → Run → eventvwr.msc и откройте для просмотра журнал Security (Безопасность). Журнал может быть заполнен событиями, прямого отношения к проблеме не имеющими. Щёлкнув правой кнопкой по журналу Security, выберите команду View → Filter и отфильтруйте просмотр по следующим критериям:

- Event Source:Security;

- Category: Object Access;

- Event Types: Success Audit;

- Event ID: 560;

Анализируем отсортированные данные.

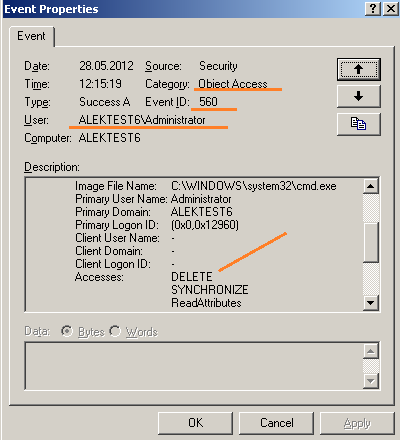

- Object Name. Название искомой папки или файла;

- Image File Name. Имя программы, с помощью которой удалили файл;

- Accesses. Набор запрашиваемых прав.

Object Name: C:\shara\3

Image File Name: C:\WINDOWS\system32\cmd.exe

Accesses: DELETE

Удалял с помощью командной строки: rmdir /q c:\shara\3

Программа может запрашивать у системы сразу несколько типов доступа — например, Delete+Synchronize или Delete+Read_Control. Значимым для нас правом является Delete.

Вот таким способом можно настроить и проанализировать работу системы. На этом всё.