В данной заметке я покажу, как управлять сетевым потом “TCP” для приложений через туннель прокси сервера “Tor“. Заметка опирается на уже опубликованную где рассматривается процесс установки системы луковиц Tor в систему Ubuntu 12.04 Desktop.

Устанавливаем приложение proxychains из репозитариев Ubuntu 12.04:

ekzorchik@desktop:~$ sudo apt-get install proxychains

Отредактируем конфигурационный файл:

ekzorchik@desktop:~$ sudo nano /etc/proxychains.conf

и изменим строку

# defaults set to “tor”

socks4 127.0.0.1 9050

на

socks5 127.0.0.1 9050 (на этом адресе и порту у нас развернут Tor)

По окончании редактирования сохраняем внесенные изменения выходим.

Теперь я покажу, как с этим работать, для этого всё в той же консоли командной строки

откроем посредством браузера Firefox страницу 2ip.ru:

ekzorchik@desktop:~$ proxychains firefox 2ip.ru

ProxyChains-3.1 (http://proxychains.sf.net)

OpenGL Warning: Failed to connect to host. Make sure 3D acceleration is enabled for this VM.

|DNS-request| 2ip.ru

|S-chain|-<>-127.0.0.1:9050-<><>-4.2.2.2:53-<><>-OK

|DNS-request| sb-ssl.google.com

|S-chain|-<>-127.0.0.1:9050-<><>-4.2.2.2:53-|DNS-response| 2ip.ru is 188.40.74.9

|S-chain|-<>-127.0.0.1:9050-<><>-188.40.74.9:80-<><>-OK

<><>-OK

|DNS-response| sb-ssl.google.com is 74.125.236.97

|S-chain|-<>-127.0.0.1:9050-<><>-74.125.236.97:443-<><>-OK

|DNS-request| img.2ip.ru

|DNS-request| mc.yandex.ru

|S-chain|-<>-127.0.0.1:9050-<><>-188.40.74.9:80-|S-chain|-<>-127.0.0.1:9050-<><>-4.2.2.2:53-|S-chain|-<>-127.0.0.1:9050-<><>-4.2.2.2:53-<><>-OK

|S-chain|-<>-127.0.0.1:9050-<><>-188.40.74.9:80-<><>-OK

<><>-OK

<><>-OK

|DNS-response| mc.yandex.ru is 87.250.250.119

|S-chain|-<>-127.0.0.1:9050-<><>-188.40.74.9:80-|DNS-response| img.2ip.ru is 188.40.74.10

<><>-OK

|S-chain|-<>-127.0.0.1:9050-<><>-188.40.74.9:80-<><>-OK

|S-chain|-<>-127.0.0.1:9050-<><>-188.40.74.9:80-<><>-OK

|S-chain|-<>-127.0.0.1:9050-<><>-188.40.74.10:80-<><>-OK

|S-chain|-<>-127.0.0.1:9050-<><>-188.40.74.10:80-|DNS-request| www.googletagservices.com

|S-chain|-<>-127.0.0.1:9050-<><>-4.2.2.2:53-<><>-OK

|S-chain|-<>-127.0.0.1:9050-<><>-188.40.74.9:80-<><>-OK

<><>-OK

|S-chain|-<>-127.0.0.1:9050-<><>-188.40.74.9:80-|DNS-response| www.googletagservices.com is 173.194.36.26

<><>-OK

|S-chain|-<>-127.0.0.1:9050-<><>-188.40.74.10:80-<><>-OK

|S-chain|-<>-127.0.0.1:9050-<><>-188.40.74.9:80-<><>-OK

|S-chain|-<>-127.0.0.1:9050-<><>-188.40.74.10:80-<><>-OK

|S-chain|-<>-127.0.0.1:9050-<><>-188.40.74.10:80-<><>-OK

|S-chain|-<>-127.0.0.1:9050-<><>-188.40.74.10:80-<><>-OK

|S-chain|-<>-127.0.0.1:9050-<><>-87.250.250.119:80-<><>-OK

|S-chain|-<>-127.0.0.1:9050-<><>-188.40.74.9:80-<><>-OK

|S-chain|-<>-127.0.0.1:9050-<><>-188.40.74.9:80-<><>-OK

|S-chain|-<>-127.0.0.1:9050-<><>-188.40.74.9:80-<><>-OK

|S-chain|-<>-127.0.0.1:9050-<><>-188.40.74.10:80-<><>-OK

|S-chain|-<>-127.0.0.1:9050-<><>-173.194.36.26:80-<><>-OK

|S-chain|-<>-127.0.0.1:9050-<><>-188.40.74.10:80-<><>-OK

|S-chain|-<>-127.0.0.1:9050-<><>-188.40.74.10:80-<><>-OK

|S-chain|-<>-127.0.0.1:9050-<><>-188.40.74.10:80-<><>-OK

|S-chain|-<>-127.0.0.1:9050-<><>-188.40.74.10:80-<><>-OK

|S-chain|-<>-127.0.0.1:9050-<><>-188.40.74.10:80-<><>-OK

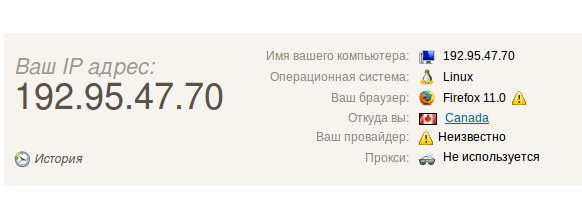

Результатом будет примерно вот такое, конечно же “IP” адрес это не реальный мой — а используемый в сети “Tor“, что собственно мне и нужно было.

, а как дела будут обстоять если загрузить данный сайт (2ip.ru) посредством консольного браузера — “Lynx“:

ekzorchik@desktop:~$ proxychains lynx 2ip.ru

ProxyChains-3.1 (http://proxychains.sf.net)

/usr/bin/proxychains: 9: exec: lynx: not found

ekzorchik@desktop:~$ sudo apt-get install lynx

ekzorchik@desktop:~$ proxychains lynx –accept_all_cookies 2ip.ru

, где параметр ‘–accept_all_cookies‘ — означает соглашаться на использование файлов cookies консольным браузером, а не ждать пока мы согласимся, если не использовать данную опцию открытие сайтов и переход по ссылкам превратится в мучение.

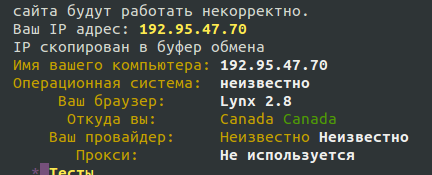

В консольной версии браузер вывод о нашем “IP” адресе будет следующим и здесь то же приятные цифры, т. е. “Tor‘овские”.

Также можно использовать “proxychains” в связке с “Tor” и для сканирования хоста с ознакомительной целью по извлечению информации о нем:

ekzorchik@desktop:~$ proxychains nmap -sT host

Вот собственно и все что я хотел показать данной заметой, как скрывать ваше выражение собственного «Я» при пользовании интернета и его сервисов. С уважением, ekzorchik.