Заинтересовала меня технология именуемая, как BitLocker умеющая защищать логические диски от постороннего доступа к ним парольной фразой. К примеру вы системный администратор, и Вы начали чувствовать что Ваш руководитель стал к Вам относиться с подозрением, и от коллег по обмолвкам до Вас до шел слух, что Вас хотят уволить. Но ведь вы ничего такого не делали, добросовестно выполняли свои обязанности, были вежливыми и всегда шли на встречу проблеме и пути ее решения. У вас есть свои собственные наработки, вам никто ничего по приходу на текущее место работы не предоставил, путем анализа и проработки на виртуальном полигоне Вы разобрали текущую инфраструктуру на мелкие части и для Вас уже нет ничего не возможно, вы все знаете. Да такое бывает, и кстати у меня было в одной организации такая ситуация. Просто начальник хотел получить все готовое (кстати он был псевдоначальник, программист 1С которого сделали руководителем, но вот в части IT от не соображал ничего). Потому вы просто переносите все Ваши наработки на серверную систему Windows (через ESXi Добавив еще одни жесткий диск и уже на нем создаете логический диск) в новый диск, где задействуете технологию BitLocker. В Server 2008 R2 Enterpise нужно, активировать компонент:

Заинтересовала меня технология именуемая, как BitLocker умеющая защищать логические диски от постороннего доступа к ним парольной фразой. К примеру вы системный администратор, и Вы начали чувствовать что Ваш руководитель стал к Вам относиться с подозрением, и от коллег по обмолвкам до Вас до шел слух, что Вас хотят уволить. Но ведь вы ничего такого не делали, добросовестно выполняли свои обязанности, были вежливыми и всегда шли на встречу проблеме и пути ее решения. У вас есть свои собственные наработки, вам никто ничего по приходу на текущее место работы не предоставил, путем анализа и проработки на виртуальном полигоне Вы разобрали текущую инфраструктуру на мелкие части и для Вас уже нет ничего не возможно, вы все знаете. Да такое бывает, и кстати у меня было в одной организации такая ситуация. Просто начальник хотел получить все готовое (кстати он был псевдоначальник, программист 1С которого сделали руководителем, но вот в части IT от не соображал ничего). Потому вы просто переносите все Ваши наработки на серверную систему Windows (через ESXi Добавив еще одни жесткий диск и уже на нем создаете логический диск) в новый диск, где задействуете технологию BitLocker. В Server 2008 R2 Enterpise нужно, активировать компонент:

Start – Control Panel – Administrative Tools – Server Manager – Features – Add Features – находим

- BitLocker Drive Encryption

Нажимаем Next – Install – Close – Yes (Do you want to restart now?) и перезагружаем систему для активации изменений.

Для работы с технологией BitLocker система должна быть оборудована необходимым модулем – TPM (Trusted Platform Module). Поясню, как я понимаю это из всего прочитанного:

Это микросхема, дающая компьютеру дополнительные средства безопасности, например возможность шифрования дисков BitLocker. Доверенный платформенный модуль встроен в некоторые современные модели компьютеров. Активировать его в системе можно посредством BIOS, для этого нужно сделать следующее:

-

Boot the computer. DEL into the BIOS

-

Move to the Peripherals – Trusted Computing menu item that now appears.

-

Switch the TPM SUPPORT menu item from Disabled to Enable

-

Save settings and restart

А после уже, будучи находясь в системе проверяем, что модуль видится:

C:\Users\Administrator>manage-bde -tpm -turnon

BitLocker Drive Encryption: Configuration Tool version 6.1.7600

Copyright (C) Microsoft Corporation. All rights reserved.

ERROR: A compatible Trusted Platform Module (TPM) was not detected.

Ошибка. Не обнаружен совместимый доверенный платформенный модуль.

У меня его нет.

Либо еще так:

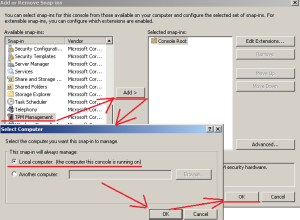

Win + R -> mmc.exe – File – Add or Remove Snap-ins – находим оснастку: TPM Management и нажимаем

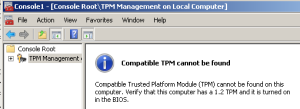

В результате запустится оснастка управления модулем TPM – где будет уже наглядно понятно, поддерживается ли модуль TPM или нет – у меня нет:

Действия, представленные выше могут отличаться от Ваших, поэтому советую проверить сопровождающую информацию по Вашей материнской плате.

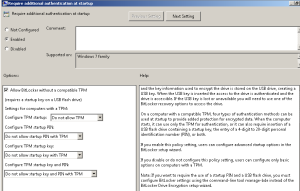

Если же система не оборудована данным модулем TPM, то перед началом шифрования необходимо разрешить использовать BitLocker без совместимого ТРМ. Делается это через оснастку: gpedit.msc

Запускаем: Win + R -> gpedit.msc

Далее в редакторе «Локальных групповых политик» на «Компьютер» вносим следующие изменения:

Local Computer Policy -> Computer Configuration -> Administrative Templates – Windows Components – BitLocker Drive Encryption

Следует привести параметры к виду:

Operating System Drives: Requirce additional authentication at startup – Enable

Также нужно позаботиться о наличии, USB флэш-накопителя с которого при запуске будет считываться ключ шифрования. Если устройство недоступно (не работает), необходимо воспользоваться одним из способов восстановления BitLocker.После активации данной политики уже можно шифровать свои жесткие диски.

Сейчас я покажу все пошаговое:

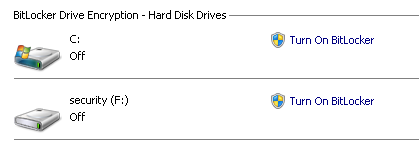

Переходим в «Панель управления» (Control Panel) – View by: Small icons и запускаем модуль «Шифрования диска BitLocker» (BitLocker Drive Encryption) и указываем тот диск, который предстоит шифровать. Это будет логический диск F: – нажимаем “Turn On BitLocker”

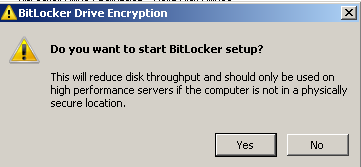

Соглашаемся

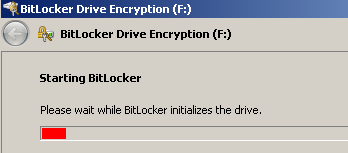

После того как вы указали на необходимость шифрования конкретного диска, BitLocker проведет его инициализацию.

Ожидаем, советую обратить внимание на то, что в период, когда вы будете шифровать диск, производительность сервера снизится.

Все тоже самое можно сделать через командную строку так:

manage-bde -protectors -add c: -recoverykey z:

where c: is the bitlocked system drive and z: is the plugged in USB pendrive.

You may check the status again to see if the new protector is shown in the list.

The recovery key will be saved to the pendrive as a hidden file.

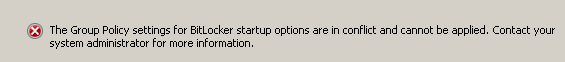

, но у меня процесс подвис, далее при внимательном чтении ошибок выяснил, что не нужно было включать данную политику – выключил ее, переведя в положение Not Configured. Проделываю шаги снова:

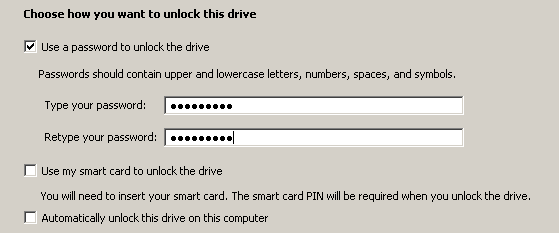

Переходим в «Панель управления» (Control Panel) – View by: Small icons и запускаем модуль «Шифрования диска BitLocker» (BitLocker Drive Encryption) и указываем тот диск, который предстоит шифровать. Это будет логический диск F: – нажимаем “Turn On BitLocker”

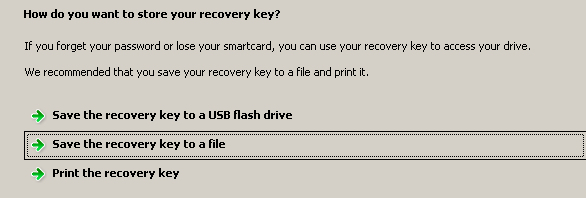

Нажимаю Next -> далее сохраняю ключ восстановления, к примеру в файл:

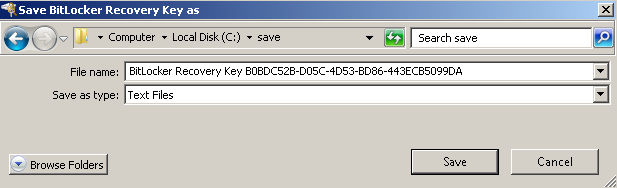

Через проводник указываю местоположение (в корень диска нельзя, должен быть создан или уже иметь место быть каталог) удобное мне: – и нажимаю Save

Пример содержимого данного файла: (BitLocker Recovery Key B0BDC52B-D05C-4D53-BD86-443ECB5099DA.txt)

BitLocker Drive Encryption Recovery Key

The recovery key is used to recover the data on a BitLocker protected drive.

To verify that this is the correct recovery key compare the identification with what is presented on the recovery screen.

Recovery key identification: B0BDC52B-D05C-4D

Full recovery key identification: B0BDC52B-D05C-4D53-BD86-443ECB5099DA

BitLocker Recovery Key:

120945-183788-369072-034947-001364-492921-590282-284273

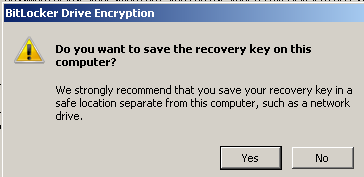

На вопрос «Do you want to save the recovery key on this computer?» – отвечаю Yes

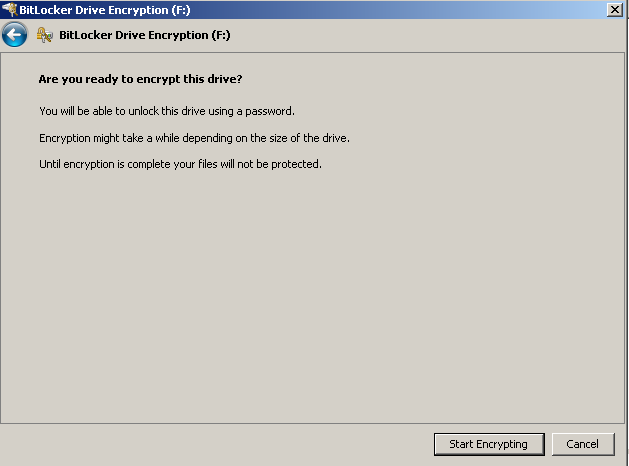

А после Next – запускаем процесс шифрования диска

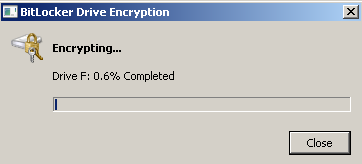

Начинается процесс:

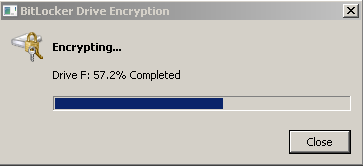

Процесс все еще идет:

Ожидаем, советую обратить внимание на то, что в период, когда вы будете шифровать диск, производительность сервера/рабочей станции снизится.

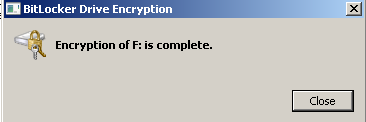

Так выглядит информационное окно о завершении процесса шифрования:

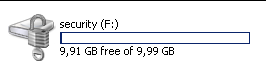

После завершения значок логического диска в «Моем компьютере» примет вид:

Это значит что диск зашифрован и все файлы помещаемые на него шифруются, чтобы его отключить нужно сделать так:

C:\Users\Administrator>manage-bde -lock F: -ForceDismount

BitLocker Drive Encryption: Configuration Tool version 6.1.7600

Copyright (C) Microsoft Corporation. All rights reserved.

Volume F: is now locked

И значок в «Мой компьютер» примет вид:

Теперь чтобы подключить зашифрованный логический диск нужно сделать:

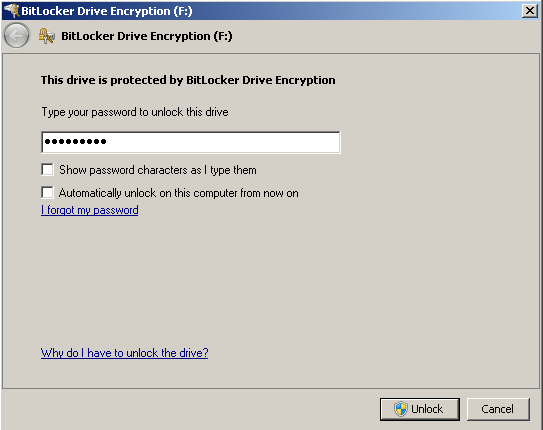

Либо щелкнуть по нему и указать пароль и нажать Unlock

Либо через командную строку:

C:\Users\Administrator>manage-bde -unlock F: -password

BitLocker Drive Encryption: Configuration Tool version 6.1.7600

Copyright (C) Microsoft Corporation. All rights reserved.

Enter the password to unlock this volume:<здесь_указываем_пароль>, в примере данной заметки пароль: 712mbddr@

The password successfully unlocked volume F:.

Отлично все работает.

Данной заметкой я показал лишь малую часть использования технологии BitLocker на рабочем месте и как можно просто оставлять свои данные доступ к которым следует ограничить. Пусть Ваш доменный пароль изменен, на Вашей системе авторизовались, но доступ к данным закрыт. Но также ко всем относящемуся к Windows технологиям следует относится с некоторой долей осторожности, ведь все новое и внедренное и не опробованное многочисленными экспериментами не может служить 100% гарантией, что в один прекрасный момент из-за какого либо обновления Вы потеряете доступ к Вашим зашифрованным данным и уже не сможете восстановить доступ. Я же для себя просто разбирал, что есть технологию BitLocker и как ее можно использовать в повседневности. Даже подумывал на всякий случай обыграть такую сценку: чтобы делал сотрудник желающий со злым умыслом получить доступ к моим наработкам и заметкам, если столкнется; вход в систему закрыт утилитой syskey, а диски внутри закрыты уже технологией BitLocker. Но это так мысли вслух. На этом я пока прощаюсь, до новых встреч — с уважением автор блога — Олло Александр.