Мне довелось работать в одной конторе где приемом и подбором персонала занимается по непонятным причинам отдел маркетинга и экономист, отдел HR — не умеет этого делать, как она призналась на вопрос почему она этого не делает. Странно и смешно. Ладно это небольшое отступление, хуже всего что на должность третьего системного администратора взяли человека в возрасте 43 лет и без какой-либо практической деятельности в области системного администрирования. Видимо какого-то своего. По сути это вообще не мое дело, но выдать права «Администратора домена» и т.д я не могу в силу неуверенности, что он все не обрушит. А потому я когда-то, правда на Windows Server 2008 R2 настраивал групповую политику где определенным доменным пользователям предоставлялись права локального администратора. Вот такую штуку я хочу на текущем месте и здесь применительно к Windows Server 2012 R2

Итак, как всегда на помощь в тестировании приходит мой домен: polygon.local

Шаг №1: Создаю в домене группу LocalAdmin и помещаю в нее доменную учетную запись: alektest

Шаг №2: Создаю GPO: GPO_LocalAdmin

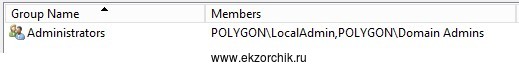

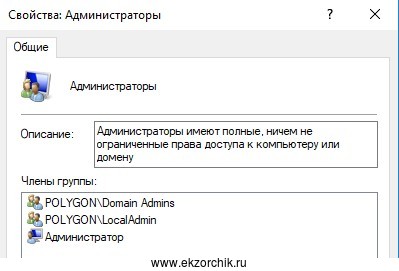

Computer Configuration — Policies — Windows Settings — Security Settings — Restricted Groups — Add Group — и набираю Administrators и нажимаю OK окна Add Group, затем в настройке (Members of this group:) нажимаю Add и указываю какие группы будут входить в группу Administrators (Администраторы): Browse:

LocalAdmin & Domain Admins

Должно получиться вот так:

Т.к. я тестирую политику то ее лучше ограничить на определенный компьютер, а не как по умолчанию при создании групповой политике:

Authenticated Users (Прошедшие проверку)

вкладка Scope:

Location:polygon.localSecurity Filtering:W10X64

вкладка Delegation:

добавить Authenticated Users с правами Read.

Шаг №3: Теперь нужно перезагрузить рабочую станцию W10X64 и после авторизовавшись под Domain Admins проверить, какие группы вхожи в локальную группу Administrators (Администраторы)

Так настройки групповой политики работают.

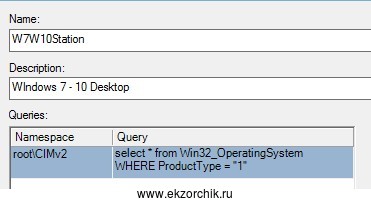

Шаг №4: Чтобы не перечислять или создавать группу со включенными в нее компьютерами на которые нужно добавить группу LocalAdmin (в нее я включил этого третьего в кавычках «Системного администратор», я сделал для работы GPO wmi-фильтр со следующим содержанием:

Group Policy Management — Forest: polygon.local — Domains — polygon.local — WMI Filters — New

Name:W7W8W8.1W10StationDescription:Windows 7 — 10 Desktop

(Queries ) - Add — и запрос вот такой вот:

select * from Win32_OperatingSystem WHERE ProductType = "1"

Теперь в политике делаю ограничение по безопасности вместо отдельного компьютера W10X64 на «Authenticated Users» + включаю WMI Filtering: W7W10Station

Теперь политика применяется ко всем рабочим станциям в домене и проверка идет на уровне WMI-фильтра. Почему я делаю через WMI-фильтр, а не как-то по иному ведь есть такой функционал, а просто у меня был опыт когда уровень домена это Windows Server 2008 R2, но используются и Windows Server 2012 R2 в качестве домен контроллеров и новые навороты не работают. Не суть.

Итого, заметка работоспособна и настраивалась на последнем месте работы с целью обезопасить работу не-системного администратора. Доступ на рабочие станции имеет и ладно, на сервера нет. Права нужно заработать, а не выдавать всем и вся только если занял должность. На этом я прощаюсь, с уважением автор блога Олло Александр aka ekzorchik.