Чтобы продемонстрировать, как можно отловить передаваемые данные по не защищенному соединению, такому как, работа с FTP воспользуемся консольной утилитой ngrep. Ngrep — это утилита по мониторингу сетевого трафика в таких протоколах, как TCP, UPD, ICMP и многих других проходящих по каналам Ethernet’а.

Исходные данные:

Сервис vsftpd — поднят в сети и имеет IP адрес 192.168.1.34 (имя хоста ub64amd)

Моя рабочая станция (имя хоста ekz), имеющая на борту операционную систему Ubuntu 10.10. Её IP адрес 192.168.1.33.

keiz@ekz:~$ aptitude search ngrep

i ngrep – grep for network traffic

keiz@ekz:~$ aptitude show ngrep

Пакет: ngrep

Состояние: установлен

Автоматически установлен: нет

Версия: 1.45.ds2-9

Установим эту консольную утилиту в систему:

keiz@ekz:~$ sudo aptitude install ngrep

[sudo] password for keiz:

Следующие НОВЫЕ пакеты будут установлены:

libnet1{a} ngrep

0 пакетов обновлено, 2 установлено новых, 0 пакетов отмечено для удаления, и 0 пакетов не обновлено.

Необходимо получить 96,4kБ архивов. После распаковки 299kБ будет занято.

Хотите продолжить? [Y/n/?] y

Настроим отлов передаваемых данных между моей машиной и FTP-сервисом, в качестве фильтра будет использовать слова (USER|PASS). Открываем окно терминала (Ctrl + Alt + T) и набираем следующую строку:

keiz@ekz:~$ sudo ngrep -wi ‘user|pass’ port 21 and src host 192.168.1.33 and dst host 192.168.1.34

interface: eth0 (192.168.1.0/255.255.255.0)

filter: (ip or ip6) and ( port 21 and src host 192.168.1.33 and dst host 192.168.1.34 )

match: ((^user|pass\W)|(\Wuser|pass$)|(\Wuser|pass\W))

#######

T 192.168.1.33:36447 -> 192.168.1.34:21 [AP]

USER user1..

##

T 192.168.1.33:36447 -> 192.168.1.34:21 [AP]

PASS Aa1234567..

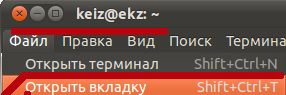

В текущем окне «Терминала», открываем еще одну вкладку по сочетанию клавиш (Ctrl + Shift + T)

и подключаемся к FTP:

keiz@ekz:~$ ftp 192.168.1.34

Connected to 192.168.1.34.

220 Welcome to FTP Ubuntu 10.10 (blog www.ekzorchik.ru).

Name (192.168.1.34:keiz): user1

331 Please specify the password.

Password: Aa1234567 (здесь указываем пароль на учётную запись user1)

230 Login successful.

Remote system type is UNIX.

Using binary mode to transfer files.

ftp> quit

221 Goodbye.

Отлично, переключаемся в первый экран (Alt + 1) и наблюдаем, что утилита отловила передачу незашифрованных данных в сети. Данный материал показывает, что Ваши данные могут стать состоянием публичного лицезрения, а это не есть правильно. Выходом в данной ситуации — это использовать везде шифрование и более безопасные среды передачи данных. Как прикрутить к нашему сервису FTP возможность работы через SSL, вы узнаете читая мой блог. На этом всё, удачи!!!