В данной заметке я покашу, как имея физический доступ к системе Ubuntu 12.04.4 Desktop/Server amd64 решить поставленную перед собой задачу: «получение административного доступа». Конечно же не все так порой бывает гладко, как описано ниже. Существует множество средств защиты:

Система находится под замком (нельзя взять просто так и перезагрузить систему)

BIOS — под паролем

Перезагрузку заменять, если все-таки каким-либо образом Вы это сделали.

Ниже те действия которым я руководствуюсь когда необходимо решить задачу: «получение административного доступа»

Перезагружаем систему, когда появится загрузочное меню Grub

Нажимаем клавишу «e» для входа в режим редактирования.

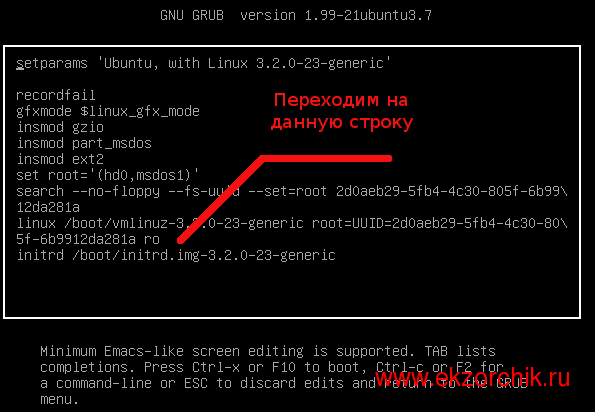

Ниже представлен скриншот в режиме редактирования.

Переходим на строку: (см. скриншот выше, чтобы понимать что имеется ввиду)

linux /boot/vmlinuz-3.2.0-23-generic root=UUID=<уникальный_идентификатор> ro и изменяем ro на rw init=/bin/bash и нажимаем клавишу F10 для загрузки с измененными параметрами

После загрузки система встретит нас строкой вида:

символ # говорит, что система загружена с правами администартора

root@(none):/#

Далее находясь в консоли, можно пойти по трем шагам:

Создать нового пользователя и добавить его в группу в которой состоит суперпользователь root ( cat /etc/passwd | grep root, в Ubuntu 12.04 Desktop/Server это группа 0)

root@(none):/# adduser kik –gid 0

root@(none):/# passwd kik

Enter new UNIX password: 712mbddr@

Retype new UNIN password: 712mbddr@

Добавить вашу имеющуюся учетную запись в группу в которой состоит суперпользователь root

root@(none):/# adduser <ваша_учетная_запись> –gid 0

Сбросить пароль на учетную запись суперпользователя root

root@(none):/# passwd root

По окончании работы перезагружаем систему, чтобы уже загрузиться в действующую и после авторизовать по одному из трех выше шагов.

Авторизуемся в системе под учетной запись kik и видим:

$ (данный символ говорит, что в системе мы в пользовательcком режиме) набираем команду id чтобы отобразить текущий uid пользователя и состоянии групп в которых данных пользователь присутствует:

$ id

uid=1001(kik) gid=0(root) groups=0(root)

как видно то что и требовалось.

По Выше написанному могу сказать, что цель заметки достигнута и приведены и наглядно показаны сообщения выдаваемые системой с получению прав Администратора в системе. На этом все, с уважением ekzorchik.

А если ты вдруг никогда не забываешь свои пароли, то лучше поставить пароль ещё и на grub. Тогда не даст нажать ‘e’. Тем самым увеличив время взлома твоей системы и отпугнет взломщика ;-)