По рассмотренной ранее заметке заметил один неприятный момент, после перезагрузки (srv-serv) тикет от домен контроллера не выдался, данный тикет нужен чтобы пользователи домена могли использовать сервисы системы Ubuntu Server 12.04.5 и система была авторизована на домен контроллера.

Проверяю наличие выданного билета от домена:

ekzorchik@srv-serv:~$ sudo klist

[sudo] password for ekzorchik:

Sorry, try again.

[sudo] password for ekzorchik:

klist: No credentials cache found (ticket cache FILE:/tmp/krb5cc_0)

, как видно тикета нет.

Поэтому я покажу, как дополнить ранее опубликованную заметку автоматическим получением Kerberos билета системой.

Для этого открываем конфигурационный файл smb.conf и вносим некоторые усовершенствования:

ekzorchik@srv-serv:~$ sudo nano /etc/samba/smb.conf

закомментировать «winbind separator +” и ниже добавить строку в итоге будет так:

#winbind separator = +

winbind refresh tickets = yes

Сохраняем внесенные изменения.

Далее подредактируем параметры аутентификации в системе, это будет как Unix, так и Active Directory аутентификация:

ekzorchik@srv-serv:~$ sudo nano /etc/pam.d/common-auth

auth sufficient pam_winbind.so krb5_auth krb5_ccache_type=FILE

auth sufficient pam_unix.so nullok_secure use_first_pass

auth required pam_deny.so

Чтобы применить настройки:

ekzorchik@srv-serv:~$ sudo pam-auth-update config

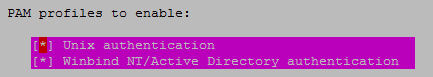

на возникнувшем экране должны быть отмечены:

- Unix authentication

- Winbind NT/Active Directory authentication

а после следует выбрать «OK” подтверждения.

Далее для проверки усовершенствований перезагружаю систему:

ekzorchik@srv-serv:~$ sudo reboot

ekzorchik@srv-serv:~$

Broadcast message from ekzorchik@srv-serv

(/dev/pts/0) at 13:22 …

The system is going down for reboot NOW!

После загрузки, проверяю предмет выдачи авторизации в домене:

ekzorchik@srv-serv:~$ sudo klist

Ticket cache: FILE:/tmp/krb5cc_1000

Default principal: ekzorchik@POLYGON.LOCAL

Valid starting Expires Service principal

14/09/2014 13:24 14/09/2014 23:24 krbtgt/POLYGON.LOCAL@POLYGON.LOCAL

renew until 21/09/2014 13:24

14/09/2014 13:24 14/09/2014 23:24 SRV-SERV$@POLYGON.LOCAL

renew until 21/09/2014 13:24

Тикет успешно выдан и система авторизована в домене — это значит что можно зайти в нее доменным пользователем, ресурсы будут доступны доменным пользователями и все те функции которые Вы настроили.

Пример: авторизуемся под доменным пользователем alektest

ekzorchik@srv-serv:~$ su – alektest

Password: <запрос пароля от Unix аутентификации, т. е. Локально заведенного пользователя>

Password: <запрос пароль от Active Directory для доменного пользователя alektest, у него пароль: Aa1234567>

No directory, logging in with HOME=/

alektest@srv-serv:/$ whoami

alektest – аутентификация прошла и доменный пользователь успешно авторизован.

Если же перезагружаем систему и авторизуемся к примеру под пользователем, логин и пароль которого совпадает и на системе и в домене, но командой ID можно вывести состоянии по группа в коих состоит данный пользователь:

ekzorchik@srv-serv:~$ id

uid=1000(ekzorchik) gid=1000(ekzorchik) groups=1000(ekzorchik),4(adm),24(cdrom),27(sudo),30(dip),46(plugdev),111(lpadmin),

112(sambashare),10000(domain users),10003(schema admins),10004(enterprise admins),10005(domain admins),10006(BUILTIN\administrators),10007(BUILTIN\users)

а если авторизовать под доменным пользователем, то

admin@srv-serv:/$ id

uid=10005(admin) gid=10000(domain users) groups=10000(domain users),10005(domain admins),10006(BUILTIN\administrators),10007(BUILTIN\users)

На заметку: чтобы не было двойного запроса пароля, следует выше снять отметку из настроек pam, а оставить только одну настройку.

На этом всё и до встречи, с уважением автор блога ekzorchik.