Сегодня заметка будет как поднять домен контроллер на Server 2016 Standard. Как мне кажется вся процедура не должна вызвать каких-либо трудностей, если конечно был аналогичный опыт на Server 2012 R2 Standard.

Просто я хочу еще раз отметить для всех кто читает мой блог, что все действия опираются на мое видение и мой приобретаемый практический опыт работая в различных компаниях. Я хочу быть во все оружии и если что-то пойдет не так и я буду исправлять проблемы, а лучше решать проблемы одному без каких-либо помех, что с этим не работал.

Итак все дальнейшие действия будут проделаны в тестовом окружении (я использую Virtualbox), а как известно что лабораторная работа по сути отражает действующую в боевом исполнении задачу и ее можно сколько угодно отлаживать, эмулировать.

Характеристики тестового полигона: RAM = 4, CPU = 2, HDD = 50Gb

В системе авторизуюсь под учетной запись локального Администратора

Именую систему, как dc01

Делаю учетную запись локального администратора (Login: Администратор) свободной от галочки «Требовать смены пароля при следующем входе в систему», а ставлю галочку «Срок действия пароля не ограничен».

Прописываю статический IP адрес (Ipaddress, Netmask, Gateway)

- Address: 10.9.9.2

- Netmask: 255.255.255.0

- DNS1: 127.0.0.1

На заметку: В каждом домене должно быть как минимум два контроллера домена, один из них используется, как резервных в случае отказа первого.

Win + X — Панель управления — Администрирование — Диспетчер серверов — Слева «Панель мониторинга» – «Добавить роли и компоненты», далее посредством мастера «Мастер добавления ролей и компонентов», отмечаю галочкой «Пропускать эту страницу по умолчанию» и нажимаю «Далее», отмечаю «Установка ролей или компонентов», «Далее», указываю «Выберите сервер из пула серверов»: dc01=10.9.9.2 (Майкрософт Windows Server 2016 Standard), «Далее». Теперь отмечаю «Роли сервера» – это «Доменные службы Active Directory».

Данная служба (AD DS) хранит сведения об объектах сети и делает их доступными ее пользователям и администраторам. С помощью контроллеров домена доменные службы Active Directory предоставляют пользователям доступ к разрешенным ресурсам в сети на основе единого входа в систему. А также роль: DHCP сервер если в сети с помощью системы Windows будет осуществляться выдача сетевых адресов и роль DNS-сервер. И нажимаю «Далее». На запрос об установке дополнительных компонентов нажимаю «Добавить компоненты» и нажимаю «Далее», «Далее», «Далее», «Далее». Последний шаг это проверить что будет установлено на текущей системе и если все так как и должно быть, то ставим галочку у «Автоматический перезапуск конечного сервера, если требуется» и нажимаем «Установить».

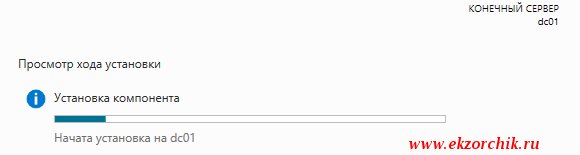

Далее идет ход установки

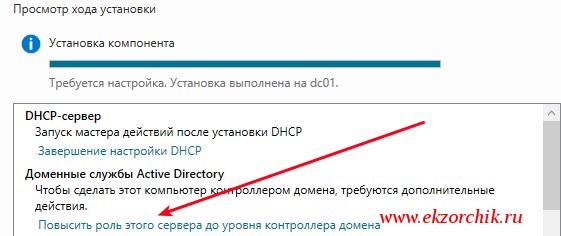

После нажимаю “Повысить роль этого сервера до уровня контроллера” (см. скриншот ниже для наглядного понимания)

После нажимаю “Повысить роль этого сервера до уровня контроллера” (см. скриншот ниже для наглядного понимания)

После чего запуститься мастер развертывания:

После чего запуститься мастер развертывания:

Шаг “Конфигурация развертывания“:

- Выберите операцию развертывания: Добавить новый лес

- Имя корневого домена: polygon.local

и нажимаю «Далее»

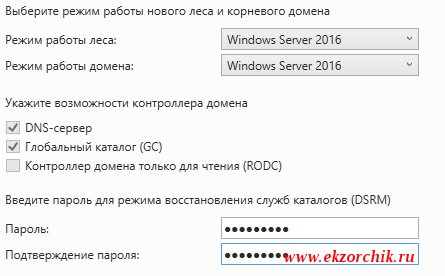

Шаг «Параметры контроллера»

- Режим работы леса (FFL): Windows Server 2016

- Режим работы домена (DFL): Windows Server 2016

Возможности контроллера домена:

- DNS-сервер

- Глобальный каталог (GC)

и указываю пароль на случай восстановления службы каталогов DSRM:

- Пароль: 712mbddr@

- Подтверждение пароля: 712mbddr@

это на случай когда локально на сервере через F8 будете восстанавливать

Шаг «Параметры DNS», нажимаю «Далее»

Шаг «Дополнительные параметры»

Имя домена NetBIOS: POLYGON

и нажимаю «Далее»

Шаг «Пути»

Данный выбор мастером оставляю по умолчанию

- Папка базы данных: C:\Windows\NTDS

- Папка файлов журнала: C:\Windows\NTDS

- Папка SYSVOL: C:\Windows\SYSVOL

и нажимаю «Далее»

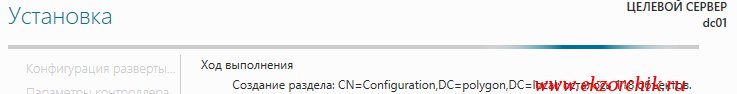

Шаг «Просмотреть параметры», нажимаю «Далее», а после того как проверка предварительных требованию завершена нажимаю «Установить».

Ожидаю… После система сама автоматически перезагрузится, как только будет приветствие и ожидание входа, нажимаю Сtrl + Alt + Del и уже вхожу в созданный домен:

Ожидаю… После система сама автоматически перезагрузится, как только будет приветствие и ожидание входа, нажимаю Сtrl + Alt + Del и уже вхожу в созданный домен:

- Login: polygon.local\Администратор

- Password: 712mbddr@ (пароль от который указывал для режима службы восстановления DSRM)

Затем открываю оснастку:

Затем открываю оснастку:

Win + X — Панель управления — Администрирование — DHCP и создаю пул для обслуживания адресным пространством

DHCP — dc01.polygon.local — через правый клик мышью на IPv4 выбираю «Создать область», «Далее»

- Имя области: local

- Описание: local

и нажимаю «Далее»

- Начальный IP-адрес: 10.9.9.100

- Конечный IP-адрес: 10.9.9.200

- Длина: 24

- Маска подсети: 255.255.255.0

и нажимаю «Далее», «Далее», «Далее», отмечаю «Нет, настроить эти параметры позже» и нажимаю «Далее», «Готово»

После нужно авторизовать наш сервер: оснастка DHCP — DHCP — через правый клик мышью на dc01.polygon.local выбрать «Авторизовать»

Теперь нужно настроить обратную зону DNS:

Win + X — Панель управления — Администрирование — DNS — DNS — DC01 — и через правый клик мышью на «Зоны обратного просмотра» выбираю

«Создать новую зону…», «Далее»:

- Выберите тип зоны, которую вы хотите создать: Основная зона

- Сохранять зону в Active Directory: отмечаю галочкой

и нажимаю «Далее», а после все по дефолту:

- Реплицировать информацию зоны: Для всех DNS-серверов, работающих на контроллерах домена в этом домене: polygon.local

и нажимаю «Далее», т. к. создаваемая зона преобразует IP-адреса в DNS-имена то указываю для какого пула IPv4 & IPv6 создаю, в моем случае это конечно же «Зона обратного просмотра IPv4» и нажимаю «Далее».

- Идентификатор сети: 10.9.9. и нажимаю «Далее»

- Тип динамического обновления: Разрешить только безопасные динамические обновления и нажимаю «Далее», «Готово».

Теперь нужно создать Администратора домена (Domain Admins):

Win + X — Панель управления — Администрирование — оснастка «Пользователи и компьютеры Active Directory», т. к. после установки его нет. Заострять внимание на этом обычном процессе я не буду.

И после добавить в такие группы: «Администраторы предприятия» и «Администраторы схемы».

Вот на этом я прощаюсь, по сути действия аналогичны, как развернуть домен контроллер на Server 2012 R2. С уважением, автор блога Олло Александр aka ekzorchik.