У нас есть контейнер IT, к примеру нам необходимо поместить в него компьютеры Администраторов сети, сделать это можно, как:

- Все заводимые компьютеры в домене по умолчанию помещаются в отстойник Computers, а далее руками перенести.

- Воспользоваться заведением в указанный контейнер средствами командной строки.

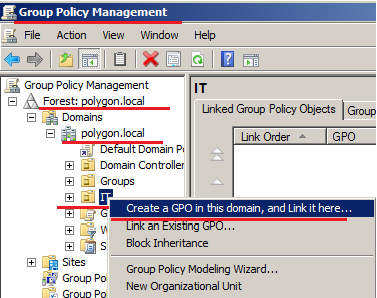

Создадим групповую политику на контейнер IT:

Запускаем “Start” – “Control Panel” – “Administrative Tools” – “Group Policy Management” и после на контейнер IT создадим групповую политику:

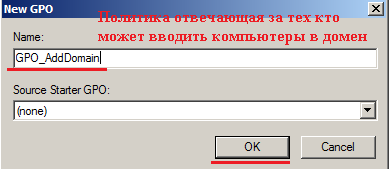

Назовём ее:

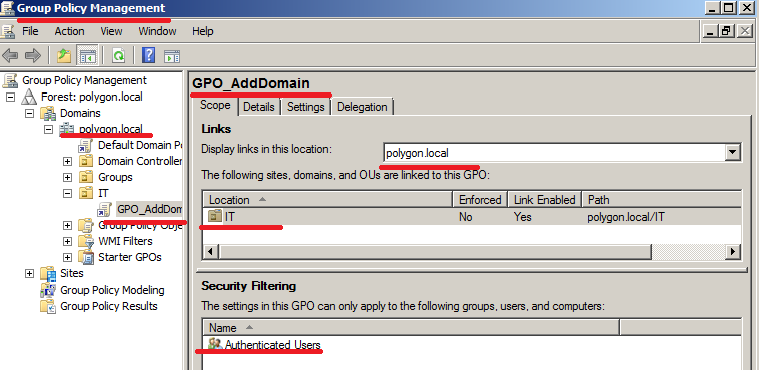

Политику нужно привязать к контейнеру и применить на группу AddDomain:

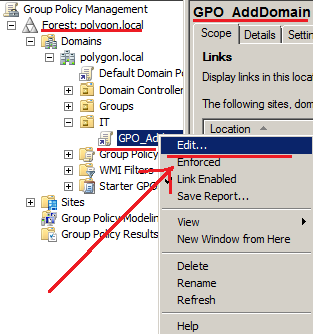

Теперь открываем созданную политику “GPO_AddDomain” и прописываем права для группы AddDomain которая будет ответственная за заведение в домен в указанных контейнер:

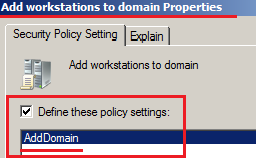

Переходим “Computer Configuration” – “Policies” – “Windows Settings” – “Security Settings” – “Local Policies” – “User Rights Assignment” – “Add workstations to domain” и изменяем на

AddDomain (см. скрин ниже):

Предоставляем права на контейнер IT:

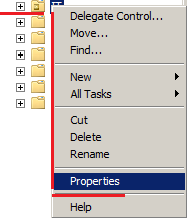

Открываем остастку Active Directory Users and Computer:

“Start” – “Control Panel” – “Administrative Tools” – запускаем «Active Directory Users and Computer”, далее включаем расширенное видение, меню View – Advanced Features. После открывает меню Properties (Свойства) контейнера IT:

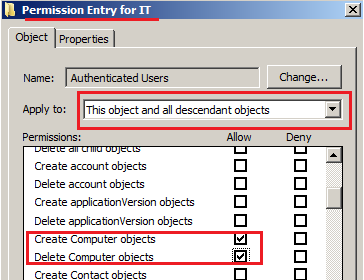

, далее вкладка Security — Advanced

, для Authenticated Users отмечаем галочками разрешения на:

Create Computer objects

Delete Computer objects

и применять на “This object and all descendant objects”. (см. скриншот выше для наглядного понимания).

Теперь для ввода компьютеров в контейнер IT в зависимости от операционной системы используем следующие скрипты:

Для Windows XP:

Оформляем bat-файл следующего содержания:

@set /p a=login:

@netdom join /d:polygon.local %COMPUTERNAME% /OU:OU=IT,DC=polygon,DC=local /ud:polygon.local\%a% /pd:*

Pause

Пример:

Предположим netdom.exe уже есть в системе:

Учетная запись useradd с паролем Aa1234567 нужно ввести рабочую станцию в контейнер IT.

login:useradd

Type the password associated with the domain user:

The command completed successfully.

C:\>Pause

Для продолжения нажмите любую клавишу . . .

Для справки: утилита netdom не входит в официальную поставку Windows XP.

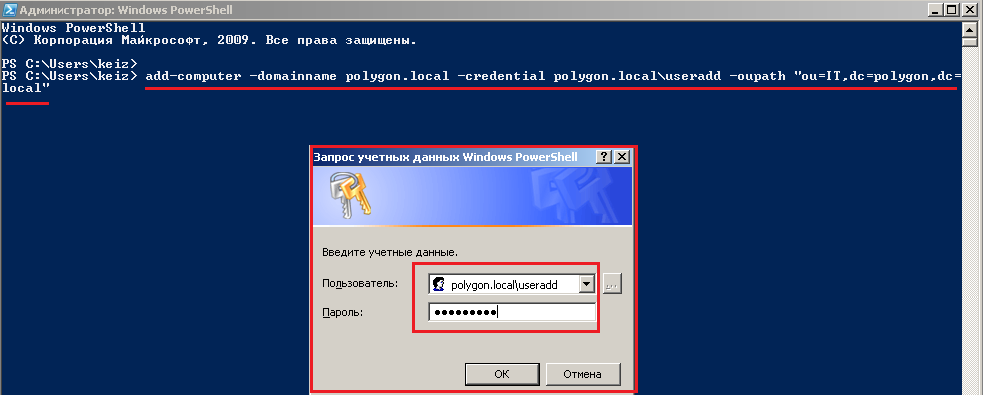

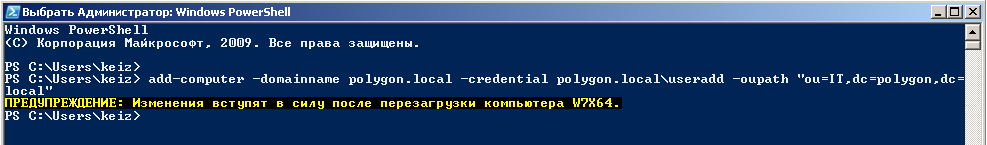

Для Windows Windows 7 используем PowerShell:

Запускаем консоль PowerShell с правами администратора и вводим следующую строку.

add-computer -domainname polygon.local -credential polygon.local\<login name> -oupath “ou=IT,dc=polygon,dc=local”

где, login – имя сотрудника который делегирован правами на заведение рабочих станций в домен Active Directory.

PS C:\Users\keiz> add-computer -domainname polygon.local -credential polygon.local\useradd -oupath “ou=IT,dc=polygon,dc=local”

ПРЕДУПРЕЖДЕНИЕ: Изменения вступят в силу после перезагрузки компьютера W7X64.

Вот собственно и всё, надеюсь данные разъяснения помогут системным администраторам на пути разграничения прав по работе с доменом. Удачи!!!