Цель этой заметки, разобрать, как используя домен (polygon.local) производить авторизацию на терминальном сервере без ввода своих учётных данных. Для исполнения нам понадобится проверить следующие требования, такие как:

- Рабочая станция должна быть зарегистрирована в домене

- Терминальный сервер должен быть в домене.

Учётная запись должна обладать правом авторизации на терминальном сервер. (Login: rtest.polygon.local состоит в группе “Remote Desktop Users”)

В роли рабочих станций могут выступать Windows XP SP3, Windows Server 2008, Windows 7 или Windows Server 2008 R2

В организационном подразделении IT находится собственно рабочая станция, в моём случаем это:

W7x64.polygon.local – Windows 7 x64 Rus

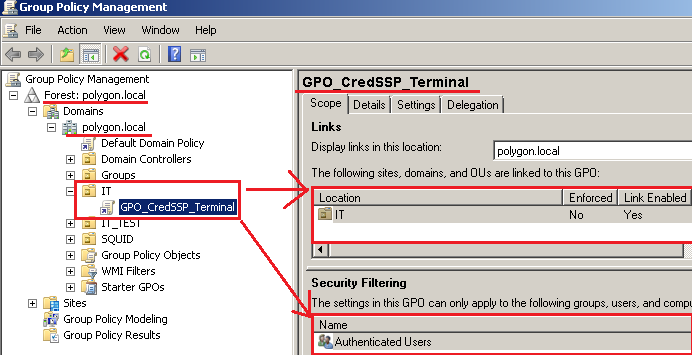

На домен контроллер (dc1.polygon.local) на подразделении IT создадим групповую политику, применятся, она будет на компьютеры пользователей (добавляем компьютеры, либо на всех прошедший проверку “Authenticated Users”) и назовём её: GPO_CredSSP_Terminal.

Открываем политику:

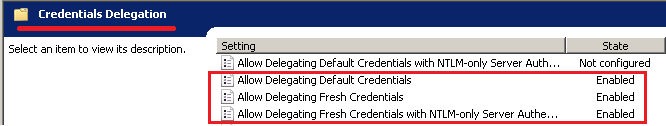

- GPO_CredSSP_Terminal – Computer Configuration – Policies – Administrative Templates – System – Credentials Delegation

||

- GPO_CredSSP_Terminal – Конфигурация компьютера – Политики – Административные шаблоны – Система – Передача учётных данных

Включаем пункты и производим их настройку согласно приведённым ниже скриншотам:

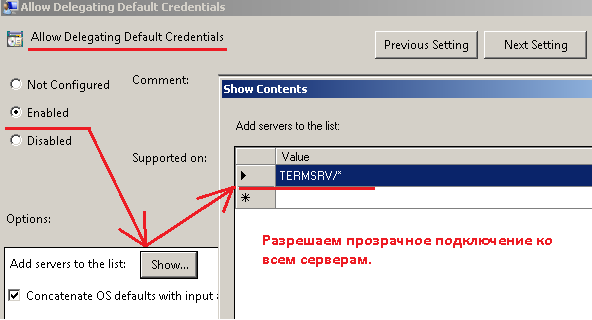

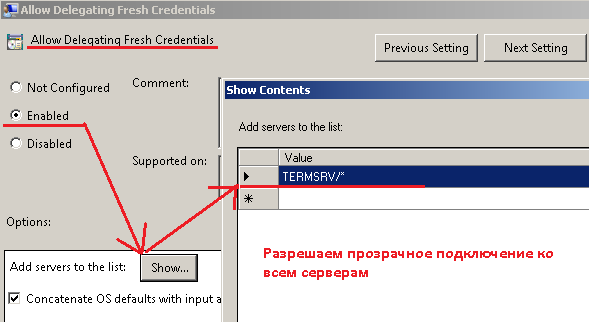

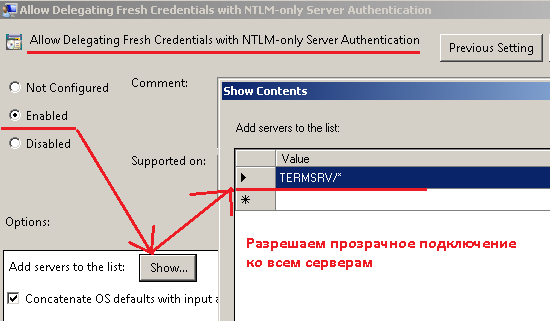

Разрешаем прозрачное подключение ко всем серверам, ограничиваем только средствами групповой политики.

- Allow Delegating Default Credentials (Разрешить передачу учётных данных, настроенных по умолчанию ) – Enabled

- Allow Delegating Fresh Credentials (Связать настройки системы по умолчанию с введёнными ранее) – Enabled

- Allow Delegating Fresh Credentials with NTLM-only Server Authentication (Разрешить сохранённые учётные данные с проверкой подлинности сервера “только NTLM”) – Enabled

Политика готова. Для пояснения

TERMSRV/* (разрешена передача учётных данных любым терминальным серверам)

или

TERMSRV/*.polygon.local (разрешена передача учётных данных только к терминальным серверам домена polygon.local)

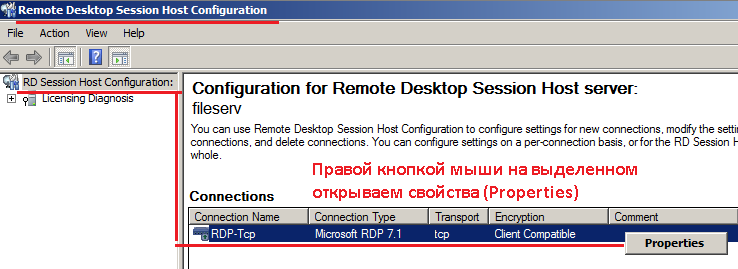

Активизируем необходимые настройки для использования технологии Single Sign-On на терминальном сервере (fileserv.polygon.local),

для этого необходимо выполнить следующие действия. Заходим на сервер из под учётной записи обладающей административными правами (в данном случаем это Login: ekzorchik).

Открываем консоль настройки службы терминалов: Start – Control Panel – Administrative Tools – Remote Desktop Services – Remote Desktop Session Host Configuration – правой кнопкой мыши на выделенном открываем свойства (Properties)

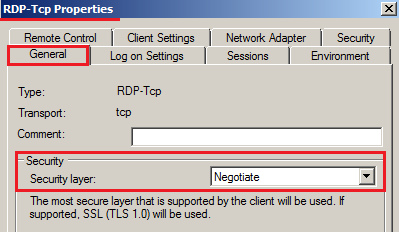

На вкладке General (Общие) следует установить уровень безопасности “Negotiate” (Согласование)

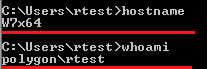

Теперь настал момент демонстрации, зайдём на рабочую станцию

под управление Windows 7 x64 Rus под учётной запись rtest.polygon.local (пароль Aa1234567)

и произведем подключение к терминальному серверу fileserv.polygon.local , для этого откроем оснастку ответственную за подключение: «Старт» – «Все программы» – «Подключение к удалённому рабочему столу» либо “Win+R” и набрать mstsc

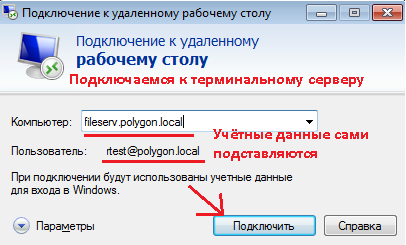

Вбиваем в поле «Компьютер» – имя терминального сервера полностью – fileserv.polygon.local, после в Поле «Пользователь», как на скриншоте ниже имя пользователя автоматически само подставит учётные данные в виде user@domain (rtest@polygon.local)

Нажимаем «Подключить».

Ожидаем подключение:

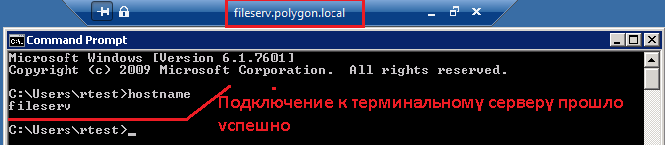

В итоге перед нами предстанет окно с удалённым подключение.

Вот так значительно удобнее благодаря технологии прозрачной авторизации пользователь при входе на терминальный сервер может использовать свои учётные данные при входе на локальный компьютер. Для пользователя всё должно быть прозрачно, ему не нужно беспокоиться о паролях при подключении. На этом всё, удачи.