В предыдущей заметке я показал, как настроить прозрачную авторизацию и как произвести подключение с рабочей станции под управлением Windows 7 x64, но всё это, в конечном счёте хорошо, но как быть с рабочими станциями под управлением Windows XP. Этому и посвящена данная заметка.

В роли тестовой, будет выступать рабочая станция под управлением Windows XP SP3 Rus.

На OS Windows XP SP2 и более ранних данная технология поддерживающая прозрачное аутентификацию не работает. Поэтому, если вы собираетесь внедрять SSO, вам следует обновить ваши клиентские операционные системы хотя бы до SP3.

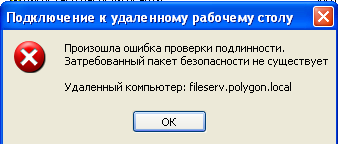

Попытка подключения рабочей станции под управлением Windows XP SP3 RUS через mstsc к терминальному серверу fileserv.polygon.local завершилась неудачей.

Т.к. в системе Windows XP SP3 возможность CredSSP по умолчанию ВЫКЛЮЧЕНА, включим, для этого откроем уже существующую групповую политику GPO_CredSSP_Terminal и перейдем в следующие пункты:

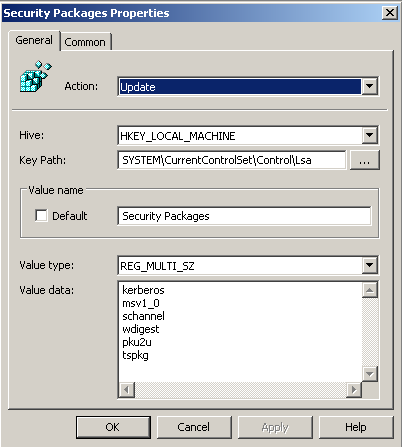

«Computer Configuration» – «Preferences» – «Windows Settings» – «Registry»

Следует создать ключи реестра с действием – обновить (Update)

[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Lsa]

В значении “Security Packages” типа REG_MULTI_SZ дописать “tspkg” к уже существующим данным, см. скриншот для наглядного понимания.

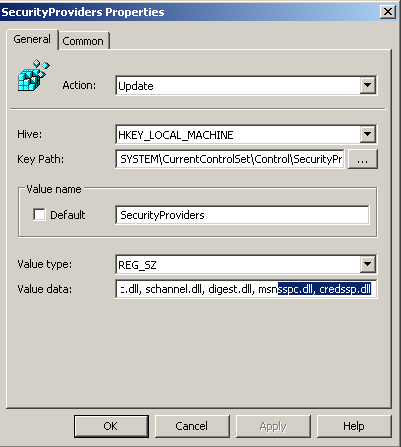

Следует создать ключи реестра с действием – обновить (Update)

[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders]

В значении “Security Packages” типа REG_MULTI_SZ credssp.dll дописать к уже существующим данным, указанным для SSP, см. скриншот для наглядного понимания.

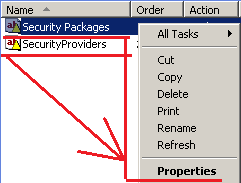

У Вас должно получиться вот так:

Открываем свойства на каждом ключе реестра, щёлкнув правой кнопкой мыши.

См. скриншот для наглядного понимания.

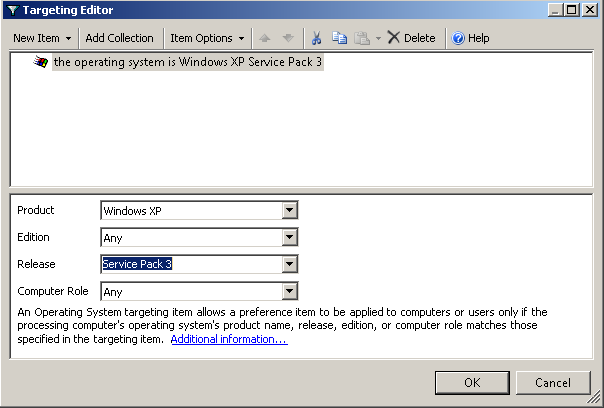

Далее Common – ставим галочку напротив пункта Item-level targeting, щёлкаем на Targeding… – New Item (Operating System) и приводим к виду, как у меня на скриншоте:

Также нужно будет по аналогии выше сделать для ключей, но сперва выполнить их на машине на которой настраиваем групповую политику, в данном случаем это dc1.polygon.local

Запускаем командную строку с правами Администратора и выполняем следующие строчки.

reg add HKLM\SOFTWARE\Policies\Microsoft\Windows\CredentialsDelegation /v AllowDefaultCredentials /t REG_DWORD /d 00000001 /f

reg add HKLM\SOFTWARE\Policies\Microsoft\Windows\CredentialsDelegation /v ConcatenateDefaults_AllowDefault /t REG_DWORD /d 00000001 /f

reg add HKLM\SOFTWARE\Policies\Microsoft\Windows\CredentialsDelegation\AllowDefaultCredentials /v 1 /t REG_SZ /d TERMSRV/* /f

, после их можно будет удалить, т.к. здесь они уже больше не понадобятся.

Отлично, с этим справились. Теперь, чтобы Windows XP SP3 смогла работать с этой групповой политикой нужно на рабочие станции распространить следующий KB943729 файл. В прошлой статье я рассказал, для чего он нужен. После этого произвести подключение к терминальному серверу mstsc /v:fileserv.polygon.local и произойдёт прозрачная аутентификация. На этом всё, удачи!!!