Моя задача: разобрать действия которые нужно проделать на домашнем Микротике (2011UiAS-2HnD) чтобы можно было откуда угодно иметь возможность настроить VPN подключение и получить доступ к домашним сервисам, в моем случае такие сервисы как: ZM (следим за периметром возле дома), OwnCloud (собственная база заметок), Zabbix (мониторю состояние своих сервисов: + погоду и различные датчики).

Доступ к домашней сети будет организован посредством протокола PPTP, он представляет из себя связку протокола TCP (для передачи данных) и GRE (для обертывания пакетов).

Схема организации туннеля до домашнего микротика:

- Мне провайдер предоставляет статический IP-адрес

- На Mikrotik создаем туннель

- На Mikrotik создаем профили удаленного подключения (Логин и Пароль)

- На Mikrotik создаем правила Firewall маршрутизации чтобы пройти сквозь брандмауэр

Первым делом подключаюсь через Winbox к своему Mikrotik’у и активирую PPTP сервер:

WinBOX — IP&MAC — меню PPP — вкладка Interface, после нажимаю PPTP Server

- Enabled: отмечаю галочкой

- MAX MTU: 1450

- MAX MRU: 1450

- Keepalive Timeout: 30

- Default Profile: default

- Authentication: должно быть отмечено только — mschap1 & mschap2

Теперь создаем пользователей удаленного подключения:

В разделе PPP переходим в меню Secrets и добавляем нового пользователя: Add –

- Name: ekzorchik

- Password: Aa1234567@@!!! (советую ставить пароль посложнее)

- Service: pptp

- Profile: default-encryption

- Local Address: пишем IP-адрес Mikrotik, который будет выступать в роли Сервера VPN (192.168.1.9)

- Remote Address: пишем IP-адрес пользователя (192.168.1.100)

Как только настройки произведены нажимаем Apply & OK для применения и сохранения.

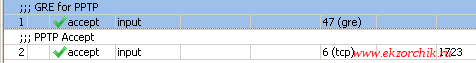

Теперь переходим к настройки правил для Firewall моего Mikrotik чтобы он пропускал удаленные авторизованные подключения;

- открываю порт 1723 (для TCP–протокола):

winbox — IP&MAC — IP — Firewall — вкладка Filter Rules — Add

вкладка General:

- Chain: input

- Protocol: 6 (tcp)

- Dst. Port: 1723

вкладка Action:

- Action: accept

открываю правило для GRE.

winbox — IP&MAC — IP — Firewall — вкладка Filter Rules — Add

вкладка General:

- Chain: input

- Protocol: 47 (gre)

- вкладка Action:

Action: accept

Так выглядят правила в winbox’е:

На заметку: по умолчанию создаваемые правила помещаются в конец общего списка, а их нужно переместить наверх перед всеми запрещающими правилами, если этого не сделать работать они не будут.

Вот как бы и все, проверяю к примеру настройки подключения с работы из операционной системы Windows 7 Professional SP1:

Пуск — Панель управления — Центр управления сетями и общим доступом — Настройка нового подключения или сети — Подключение к рабочему месту — Использовать мое подключение к Интернету (VPN) :

- Интернете-адрес: указываю внешний IP&DNS адрес выделяемый мне провайдером.

- Имя местоназначения: VPN-HOME

- Разрешить использовать это подключение другим пользователям: отмечаю галочкой

После указываю имя пользователя и пароль на удаленный доступ (данные идентификационные данные были введены выше):

- Пользователь: ekzorchik

- Пароль: Aa1234567@@!!!

- Запомнить этот пароль: отмечаю галочкой

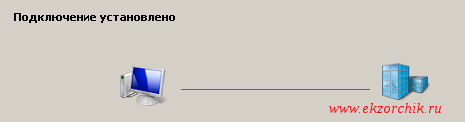

И после нажимаю «Подключить», если все сделано правильно то подключение будет установлено:

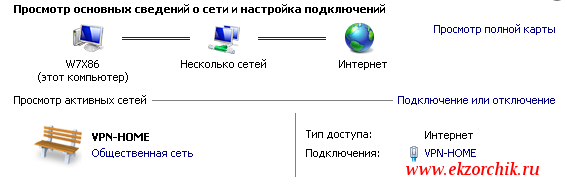

Также можно проверить, открыв оснастку «Центр управления сетями и общим доступом»

Также можно проверить, открыв консоль командной строки и отобразив IP адреса текущих сетевых адаптеров:

Win + R → cmd.exe

C:\Users\aollo>ipconfig

Настройка протокола IP для Windows

Адаптер PPP VPN-HOME:

DNS-суффикс подключения . . . . . :

IPv4-адрес. . . . . . . . . . . . : 192.168.1.100

Маска подсети . . . . . . . . . . : 255.255.255.255

Основной шлюз. . . . . . . . . : 0.0.0.0

Ethernet adapter Подключение по локальной сети:

DNS-суффикс подключения . . . . . :

IPv4-адрес. . . . . . . . . . . . : 10.9.9.47

Маска подсети . . . . . . . . . . : 255.255.255.0

Основной шлюз. . . . . . . . . : 10.9.9.1

Что теперь ну подключен я по VPN к дому, а что мне это дает, а то что теперь можно к примеру запустить браузер и подключиться к домашним ресурсам, если настроено удаленное включение компьютеров через Wake On Lan, то посредством запросов их можно включить, а после либо по VNC,RDP подключиться к ним.

Чтобы отключиться от VPN соединения, нужно возле часиков справа видите монитор с сетевой вилкой, нажимаете по нему левой кнопкой мыши, находите Ваше подключенное VPN соединение, наводите на него мышь (подключение выделяется) и через правый клик мышью выбираете меню «Отключить», а чтобы подключить все то же самое но выбираете меню «Подключить» – «Подключение»

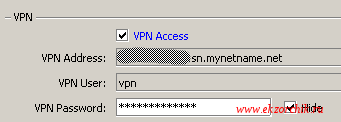

Это все конечно же хорошо, а если Ваш провайдер не выдает Вам статический IP-адрес как у меня, как же быть. Но в этом Вам повезло, т. к. в самом Mikrotik есть служба на подобии DynDNS или No-IP которая может предоставить Вам DNS ссылку доступа к Вашему Mikrotik’у из вне, т. е.

WinBOX — IP&MAC — перехожу в раздел Quick Set, отмечаю галочкой VPN Access

Указываю пароль (VPN Password) и что я вижу, у меня есть внешний адрес вот в таком вот формате: <уникальный_индентификатор>.sn.mynetname.net, дефолтное имя пользователя и пароль которые я ввел только что выше.

C:\Users\aollo>ping <уникальный_индентификатор>.sn.mynetname.net

Обмен пакетами с <уникальный_индентификатор>.sn.mynetname.net [<мой_внешний_ip_адрес] с 32 байтами да

нных:

Ответ от [<мой_внешний_ip_адрес]: число байт=32 время=7мс TTL=58

Ответ от [<мой_внешний_ip_адрес]: число байт=32 время=8мс TTL=58

Статистика Ping для [<мой_внешний_ip_адрес]:

Пакетов: отправлено = 2, получено = 2, потеряно = 0

(0% потерь)

Приблизительное время приема-передачи в мс:

Минимальное = 7мсек, Максимальное = 8 мсек, Среднее = 7 мсек

Control-C

^C

Открываем меню настройки PPP, включаем его и при создании нового пользователя указываем: Name (VPN), Password (то что указали выше), Service (pptp), Profile (default-encryption), Local Address (192.168.1.9), Remote Address (192.168.1.101) и нажимаем Apply и OK

После проверяю настройки подключения с рабочей станции только вместо статического IP адреса уже указываю DNS-ссылку: <уникальный_индентификатор>.sn.mynetname.net

и подключение также успешно проходит.

Итого, как оказалось на Микротике достаточно быстро можно поднять PPTP сервис посредством которого можно быстро начать пользоваться VPN-соединением. Такие настройки одинаково работают, как для дома так и для корпоративной сети, в этом собственно и большой плюс данного вида оборудования, купив раз с запасом получаем инструмент где можно реализовать многое, а для малой компании это будет существенным подспорьем. На этом я прощаюсь и до новых заметок, с уважением автор блога — ekzorchik.